Время, когда данные хранились в бумажных архивах, давно прошло. Сегодня даже небольшой стартап управляет тысячами персональных записей: от E-mail до банковских карт.

Взлом облачного хранилища, утечка паролей или фишинговая атака — реальные ежедневные угрозы.

В этой статье разберем, как работает тестирование безопасности, какие методы и инструменты помогают выявить уязвимости до того, как ими воспользуются злоумышленники.

Что такое тестирование безопасности?

Тестирование безопасности — это процесс оценки IT-систем на наличие уязвимостей, которые могут привести к утечке данных, несанкционированному доступу или нарушению работы сервисов.

Основная цель — обнаружить слабые места до их эксплуатации злоумышленниками. Например, проверить, можно ли через форму входа на сайт получить доступ к базе данных клиентов.

Виды тестирования безопасности

Не все проверки одинаковы. Выбор метода зависит от типа системы, критичности данных и ресурсов команды.

1. Тестирование на проникновение (пентестинг)

Что это: Имитация атаки злоумышленника на систему. Пентестеры используют те же инструменты, что и хакеры, но с разрешения владельца.

Пример: Попытка получить доступ к серверу через уязвимость в веб-приложении.

Инструменты:

2. Тестирование на уязвимости

Что это: Автоматизированное сканирование системы с помощью специальных программ.

Пример: Поиск незакрытых портов или устаревшего ПО на сервере.

Инструменты:

3. Тестирование безопасности приложений

Что это: Фокус на код и логику приложения. Проверяют, нет ли ошибок, которые позволяют внедрить вредоносный скрипт или получить доступ к БД.

Пример: Проверка формы оплаты на сайте на возможность SQL-инъекций.

Инструменты:

4. Тестирование безопасности сетей

Что это: Анализ конфигурации сетевого оборудования и правил файервола.

Пример: Проверка, можно ли из внешней сети подключиться к внутренним ресурсам компании.

Инструменты:

5. Red Team vs Blue Team

Red Team — группа атакующих, которая пытается взломать систему.

Blue Team — защитники, отрабатывающие реакцию на инциденты.

Пример: Red Team рассылает фишинговые письма сотрудникам, а Blue Team анализирует, кто из сотрудников поддался на провокацию и как улучшить обучение.

Принципы тестирования безопасности

Процесс делится на этапы:

Планирование

- Определение целей: какие системы тестировать, какие данные защищать.

- Согласование методов: будет ли проверка «белым ящиком» (с доступом к коду) или «черным» (без внутренней информации).

Сканирование

- Автоматический поиск уязвимостей с помощью инструментов.

Эксплуатация

- Попытка использовать найденные уязвимости, как это сделал бы злоумышленник.

Анализ и отчет

- Составление списка рисков с оценкой критичности (например, по шкале CVSS).

- Рекомендации по устранению: обновить ПО, изменить настройки доступа.

Повторная проверка

- Убедиться, что исправления работают, а новые изменения не добавили уязвимостей.

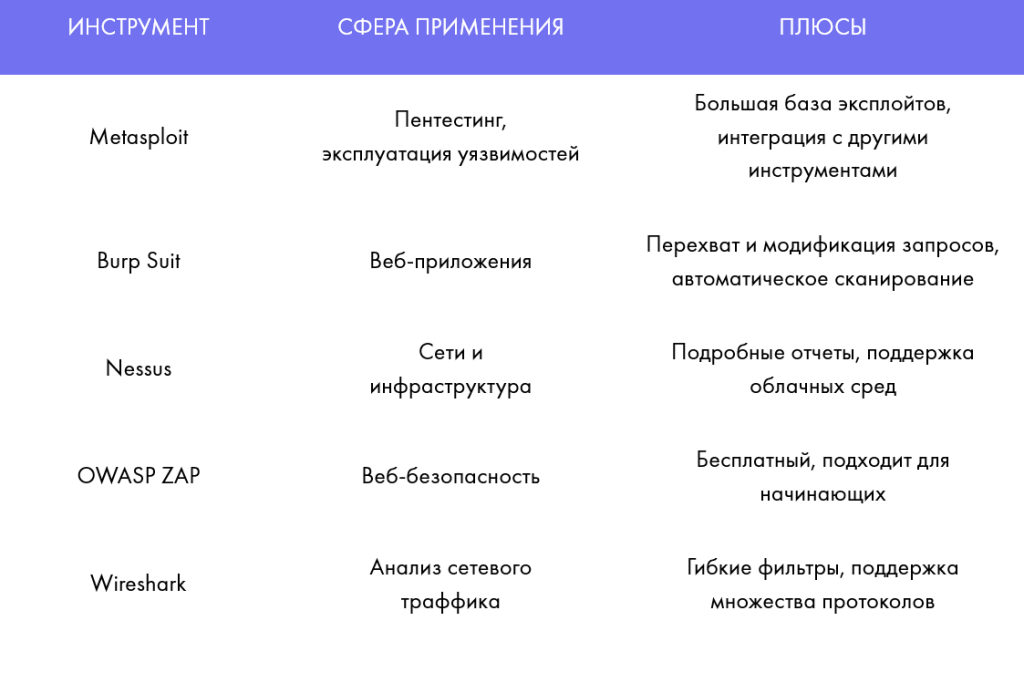

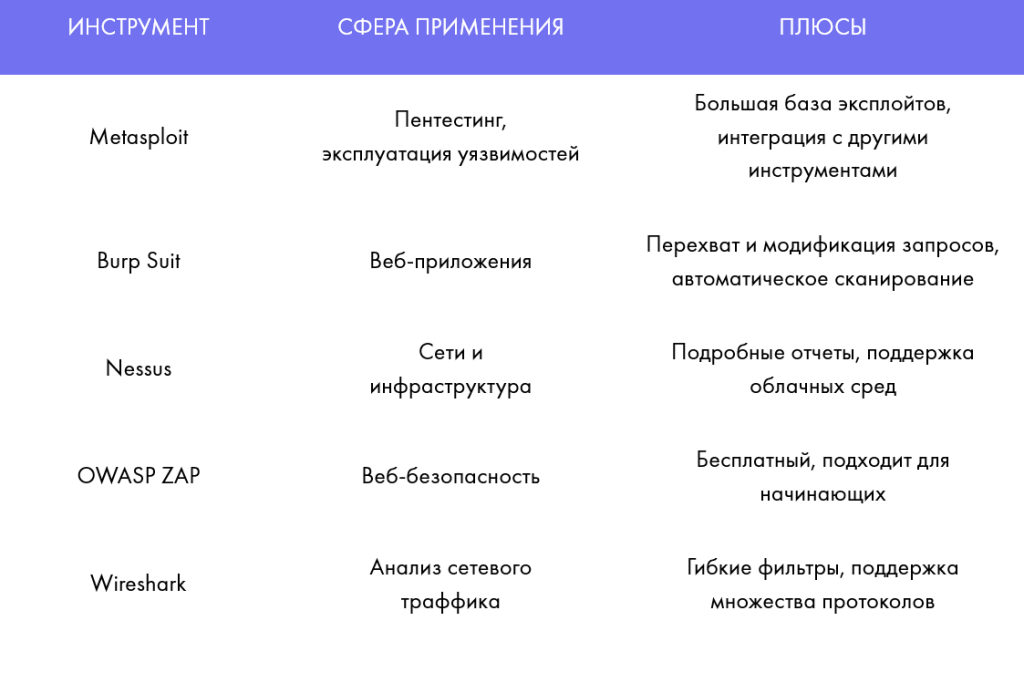

Инструменты для тестирования безопасности

Рекомендации по тестированию безопасности

-

Регулярность. Проводите проверки не реже раза в квартал и после каждого крупного обновления системы.

-

Обучение сотрудников. 95% успешных атак начинаются с фишинга. Научите команду распознавать подозрительные письма.

-

Автоматизация. Используйте скрипты и сканеры для рутинных задач, но не забывайте о ручном тестировании для сложных сценариев.

-

Документирование. Фиксируйте все найденные уязвимости и шаги по их устранению. Это поможет избежать повторения ошибок.

Тестирование безопасности — не разовая акция, а непрерывный процесс. Даже если сегодня ваша система защищена, завтра может появиться новая уязвимость. Сочетайте автоматические инструменты с экспертным анализом, обучайте команду и не экономьте на аудитах.

Помните: стоимость предотвращения атаки всегда ниже, чем ликвидация ее последствий. С этим помочь вам могут наши специалисты на

бесплатной консультации.